Das Darknet frequentiere ich selten, und wenn, dann nicht um Drogen zu kaufen, einen Killer zu engagieren oder Bitcoins zu waschen. Sondern aus Gründen der Recherche oder Neugierde. Den Tor-Browser nutze ich allerdings manchmal; so ungefähr once in a blue moon. Für Recherchen, die nicht unbedingt Eingang in meine Such-Historie finden sollen und nicht bei meinem Provider geloggt zu werden brauchen.

Nicht, weil sie illegal oder verwerflich wären. Sondern einfach, weil ich sie als erklärungsbedürftig empfinde. Und weil manche persönliche Aspekte keinen digitalen Widerhall brauchen. Darum gehöre ich nicht zu denen, die Anonymisierungstechniken für den Alltag propagieren (so wie Richard Stallman). Aber ich setze mich für das Recht ein, solche Techniken bei Bedarf einzusetzen, ohne dass man sich deswegen verdächtig macht.

Über mehrere Relaisstationen

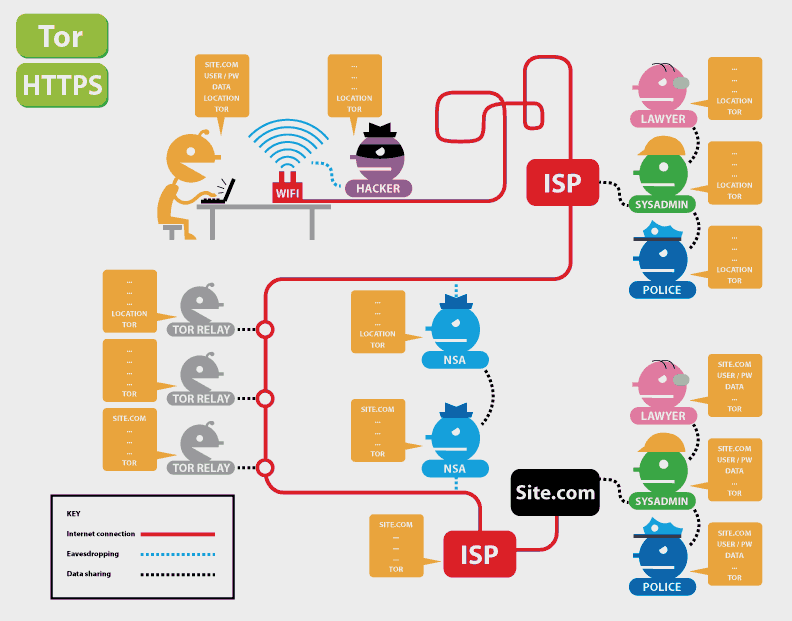

Tor, das als Zwischenbemerkung, anonymisiert den Datenverkehr, indem er einerseits mehrfach verschlüsselt wird und andererseits über mehrere Knoten umgeleitet wird. Das hat zur Folge, dass am Endpunkt einer Anfrage nicht eruierbar ist, woher bzw. von wem die Anfrage kam. Unterwegs, d.h. beim ISP oder bei Abhörstationen von Behörden, Geheimdiensten und Hackern, ist zwar die Ursprungsquelle ersichtlich. Doch da die Daten verschlüsselt sind, bleibt sowohl der Inhalt als auch das Ziel geheim. Recht schön ist das in dieser Grafik hier beschrieben – da sieht man auch den Unterschied zu der normalen Webverschlüsselung. Bei https bleibt zwar der Inhalt der Übertragung geheim, aber man kann weiterhin nachweisen, dass User A mit Site B Verbindung aufgenommen hat.

Am Computer besorgt man sich zum Surfen mit dem Onion Router am besten das Tor Browser Bundle. Das ist eine modifizierte Variante von Firefox, die bezüglich Cookies sicher konfiguriert ist und auch einige Erweiterungen erhält, die für die sichere Nutzung von Tor notwendig sind. So werden aktive Inhalte abgeschaltet. Denn Plugins für Flash, Java und Konsorten, sowie Scripts können die Anonymisierung unterlaufen, weil sie selbst die IP-Adresse des Computers in Erfahrung bringen und kommunizieren oder Cookies speichern können.

Fast wie ein normaler Browser

Am Tablet operiert man mit einer App wie dem Red Onion Browser (2 Franken im App Store). Er lässt sich fast wie ein normaler Browser benutzen – abgesehen davon, dass er mit einem Passcode geschützt ist und erst über eine Code-Eingabe oder Touch ID (den Fingerabrucksensor) entsperrt werden muss. Wenn einen das nervt, kann man es in den Einstellungen aber auch abschalten.

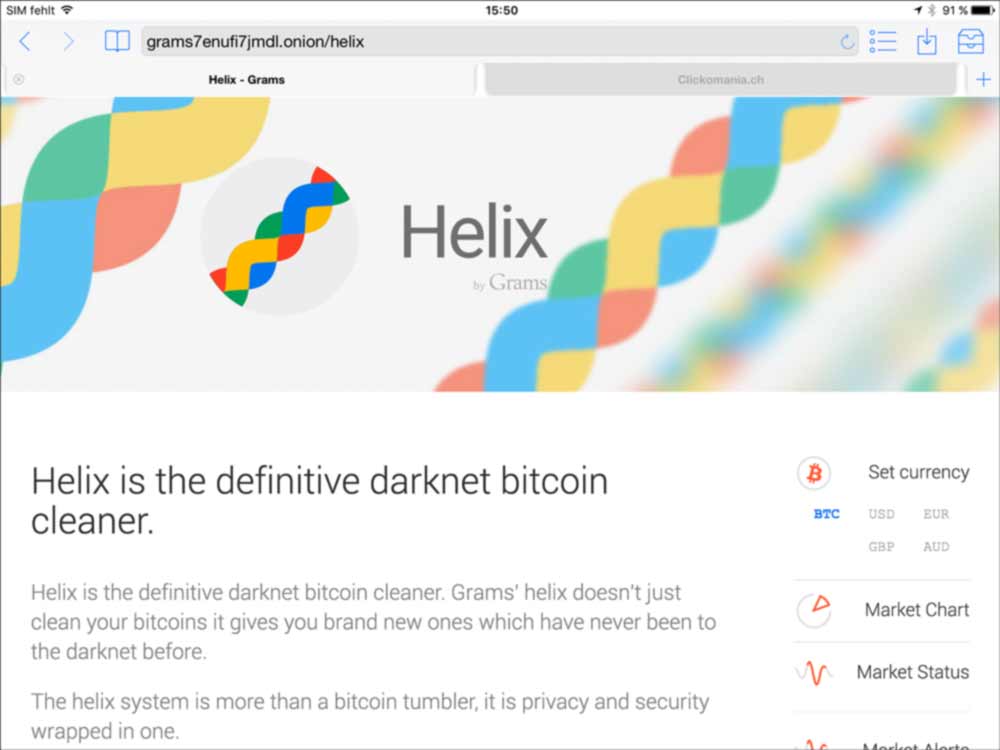

Der Browser nutzt automatisch das Tor-Netzwerk, was sich durch eine massiv verringerte Surfgeschwindigkeit und fehlende Scripts bemerkbar macht – ansonsten aber nicht weiter auffällt. Man kann auch .onion-Adressen ansteuern und so die Tor hidden services (siehe Wikipedia und Hidden Wiki) in Anspruch nehmen.

Der Red Browser ist ansonsten ein fast normaler Browser, mit Tabbed Browsing, Lesezeichen- und Downloadverwaltung. Bemerkenswert ist jedoch, dass es einen eingebauten Werbeblocker gibt (denn über die langsame Verbindung will man nicht unbedingt auch noch Banner laden), man den User-Agenten ändern kann und Einstellungen zu den aktiven Inhalten hat. Die Standardeinstellung ist Smart Security, mit der unverdächtige aktive Inhalte zugelassen werden. Mit Block all werden diese generell deaktiviert.

Bäumchen wechsle dich

Im Menü gibt es einige nützliche Befehle: Mit New Identity löscht man Cookies, den Zwischenspeicher und den Browser-Verlauf und fordert eine neue IP-Adresse von Tor an – so sollte man gegenüber den Servern im Netz als anderer Nutzer in Erscheinung treten.

Über Tweet kann man direkt aus der App einen Link vertwittern (was die Anonymität aber gewissermassen auch unterläuft, sofern der verwendete Account mit einem in Verbindung gebracht werden kann). Und man kann die aktuelle Site in Safari öffnen (wenn es sich nicht um eine .onion-Site handelt) und mit normaler Geschwindigkeit weitersurfen, wenn man die Anonymität nicht benötigt. Der umgekehrte Weg, einen Link von Safari im Red Browser zu öffnen, ist bei iOS bekanntlich nicht möglich.

Fazit: Natürlich; absolute Sicherheit und Unabhörbarkeit garantiert das nicht, da weder der Browser im Quellcode vorliegt, noch völlig klar ist, ob man iOS bezüglich Privatsphäre hundertprozentig vertrauen darf. Aber für gelegentliches Surfen ohne Vorratsdatenspeicherung und ein Quäntchen mehr Schutz des Privaten sind diese zwei Franken allemal gut investiert.