Firefox aktiviert für Nutzer in den USA die Verschlüsselung für DNS-Anfragen standardmässig – das berichtet heute zum Beispiel Techcrunch oder hier Cnet. Das klingt nach einer ziemlich technisch-trockenen Angelegenheit – und das ist es auch. Aber es lohnt sich meines Erachtens trotzdem, sich kurz damit zu beschäftigen.

Firefox beschreibt den Sachverhalt ausführlich im Supportdokument DNS über HTTPS (DoH): Die Anfragen an den DNS-Server, der zu einer Adresse wie mrclicko.de die korrespondierende IP-Adresse ermittelt, wird normalerweise unverschlüsselt gesendet. Das bedeutet, dass die Anfragen mitgeschnitten und auch manipuliert werden können. Durch die Verschlüsselung fällt dieses Risiko weg. Das ist aus Sicht des Privatsphären-Schutzes ein klarer Vorteil:

DoH schützt Ihre Privatsphäre, denn es verbirgt Ihre Domain-Anfragen vor anderen Personen in öffentlichen WLANs, Ihrem lokalen Netzwerk oder bei Ihrem Internetanbieter.

Natürlich gibt es auch Nachteile, die im Beitrag ebenfalls erwähnt sind. Es kann sein, dass Schutzmassnahmen in Netzwerken, die anhand der DNS-Anfragen durchgeführt werden, ins Leere laufen.

Man muss auch beachten, dass DNS Dienste vom Router, oder andere IoT Geräte im Heimnetz mit eingeschaltetem DoH u.U. nicht mehr erreichbar sind.

— antoine ⌨ (@ant0inet) February 25, 2020

Man umgeht womöglich Netzsperren – was je nach Perspektive ein Nachteil, oder aber auch ein Vorteil sein kann. Und es kann sein, dass DoH-Anfragen langsamer sind. Das ist aber offenbar nicht immer der Fall, wie Mozilla in einem Blogbeitrag erklärt.

Für Nutzer in Deutschland, der Schweiz und in allen anderen Ländern ausserhalb der USA ist die Verschlüsselung bislang nicht standardmässig eingeschaltet. Man kann sie aber selbst aktivieren:

Dazu klickst du auf den Menü-Knopf und auf Einstellungen. Am Ende der Liste gibt es den Abschnitt Verbindungs-Einstellungen. Dort betätigst du die Schaltfläche Einstellungen und aktivierst die Option DNS über HTTPS aktivieren. Als Anbieter kannst du entweder den Standardeintrag auswählen (Cloudflare) oder aber bei Benutzerdefiniert die eigene Adresse eintragen.

Wer diese Konfigurationsänderung gerne auf die nerdische Weise erledigt, kann das ebenfalls tun. Für diesen Zweck gibst du about:config ein und betätigst auf der Warnseite den Knopf «Ich bin mir der Gefahren bewusst!». Mit der Eingabe network.trr im Suchfeld findest du die Einträge, die zu dieser Funktion gehören.

Der Eintrag network.trr.mode gibt den Modus vor. 0 ist Standard und verwendet keine Verschlüsselung. Änderst du den Wert auf 2, werden die Anfragen verschlüsselt übertragen, wenn möglich. Wenn nicht, dann wird die unverschlüsselte Anfrage verwendet.

Bei network.trr.uri wird der DNS-Resolver eingetragen. Standardmässig steht dort https://mozilla.cloudflare-dns.com/dns-query. Man kann auch einen anderen DNS-Resolve-Server eintragen, der die verschlüsselte Kommunikation unterstützt. Eine Liste gibt es bei Wikipedia. Dort findet man auch den Server der digitalen Gesellschaft Schweiz (185.95.218.42, 185.95.218.43 mit IPv4 bzw. 2a05:fc84::42 und 2a05:fc84::43 für iPv6; https://dns.digitale-gesellschaft.ch/dns-query) oder den von Google (https://dns.google/dns-query). Gut merken kann man sich auch 1.1.1.1. Er liefert Statusinformationen unter der Adresse 1.1.1.1/help.

DNS zwecks Privacy auf Cloudflare oder Google umzustellen ist imho ziemlich kontraproduktiv 🤷♀️

— antoine ⌨ (@ant0inet) February 25, 2020

Ob man wirklich die DNS-Server von Google verwenden will, ist natürlich Geschmackssache. Meine Empfehlung ist der Server der digitalen Gesellschaft – oder dann doch die unverschlüsselten Server meines Providers.

Übrigens: Auch Google Chrome beherrscht DoH. Die Anleitung findet sich hier. Kurz zusammengefasst: Man ergänzt die Windows-Verknüpfung, über die man den Browser startet, mit folgendem Startparameter:

–enable-features=“dns-over-https<DoHTrial“ –force-fieldtrials=“DoHTrial/Group1″ –force-fieldtrial-params=“DoHTrial.Group1:server/https%3A%2F%2F1.1.1.1%2Fdns-query/method/POST

.@switchcert bietet hier auch einen CH-DoH Server, inkl. Phishing und Malware Schutz: https://t.co/N6aWBVNgcs

— antoine ⌨ (@ant0inet) February 25, 2020

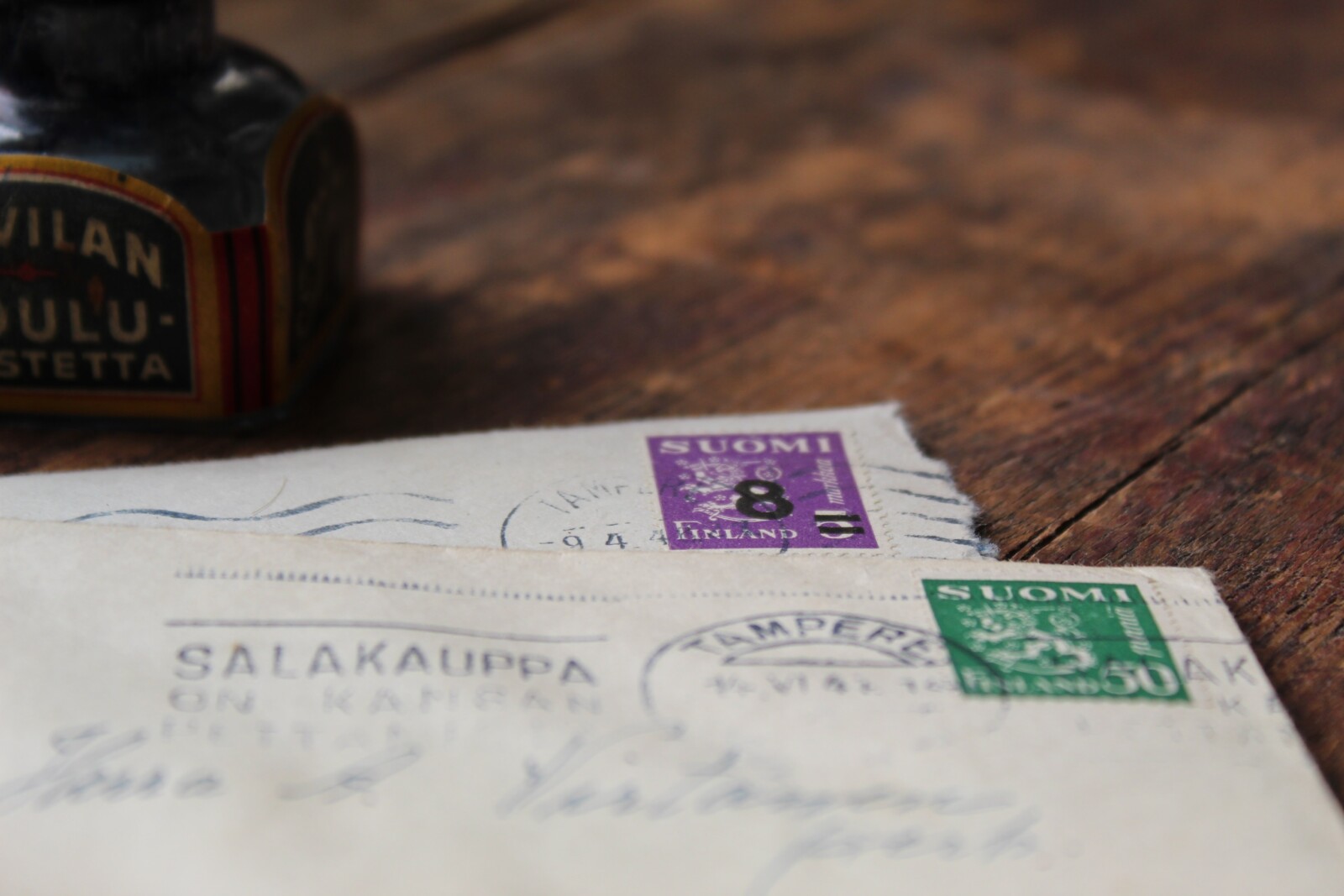

Beitragsbild: Die Adresse verschlüsselt auf den Umschlag schreiben? (Anne Nygård, Unsplash-Lizenz)