Eine kleine, aber sinnvolle Massnahme zum Schutz der Privatsphäre besteht in der Aktivierung von DNS over HTTPS (DoH). Wie die Bezeichnung verrät, werden mit dieser Option auch die DNS-Abfragen verschlüsselt durchgeführt. Das Domain Name System ist für die Abfrage von Internetadressen zuständig. Es liefert zu einem Domänennamen wie Clickomania.ch die passende IP-Adresse, über die die Kommunikation letztlich stattfindet.

Und klar: Wenn diese Abfragen unverschlüsselt stattfinden, wie das seit jeher der Fall ist, dann können sie mitgelesen oder verändert werden. Das finde im grossen Stil statt: «Wer sich mal richtig gruseln will, befasst sich mit den Missbrauchsmöglichkeiten von DNS», heisst es in diesem Beitrag von «Heise»:

Und natürlich werden die öffentlich einsehbaren DNS-Abrufe in grossem Stil auf Vorrat gespeichert. Viele Terabyte-grosse Datenbanken im Besitz diverser Nachrichtendienste und Sicherheitsfirmen dokumentieren minutiös, wer wann welche Internet-Adressen abgerufen hat.

There is gambling going on?

Doch eben, es wird nicht nur protokolliert, sondern auch manipuliert, wie dieser (etwas technische) Erklärtext ausführt:

Dieses Szenario spielt sich in der Realität auch tatsächlich ab, zum Teil mit sehr unangenehmen Konsequenzen für die Betroffenen. Ein MiTM (Man in the Middle) kann die Daten sowohl für den eigenen «Gebrauch» erfassen als auch im Nachhinein im Darknet kommerziell vertreiben. Zu den unangenehmen Nebenwirkungen zählt ein erhöhtes Risiko von DNS-Spoofing und -Profiling durch unbefugte Dritte.

DNS spoofing ist eine Methode, bei auf eine Anfrage eine falsche IP-Adresse zurückgegeben wird, wodurch ein Angreifer die Nutzerinnen und Nutzer auf einen eigenen Server lotsen kann. Das Ziel ist, Opfer mit falschen Informationen zu füttern oder ihnen persönliche Daten zu entwenden.

Mit der Verschlüsselung, wie sie bei der Übertragung via HTTPS bei den Inhalten inzwischen bei einem Grossteil der Webserver üblich ist, könnte diese Gefahr gebannt oder verringert werden.

Es funktioniert auch in der Praxis

Natürlich gibt es wie immer auch Leute, die Probleme sehen. Beispielsweise im Kontext mit den privaten Geräten, die in den Unternehmen benutzt werden (Bring your own device, BYOD): Auch hier würde die Kontrolle, auf welche Ressourcen die Nutzer zugreifen, verunmöglicht. Nicht wegzudiskutieren ist allerdings, dass DoH mehr Rechenaufwand benötigt und darum zwangsläufig etwas langsamer ist. Allerdings nutze ich DNS over HTTPS schon seit einiger Zeit in Firefox via NextDNS (Die Firewall für die ganze Familie), ohne dass mir die Verzögerungen als störend aufgefallen wären.

Doch wie nutzt man DNS over HTTPS?

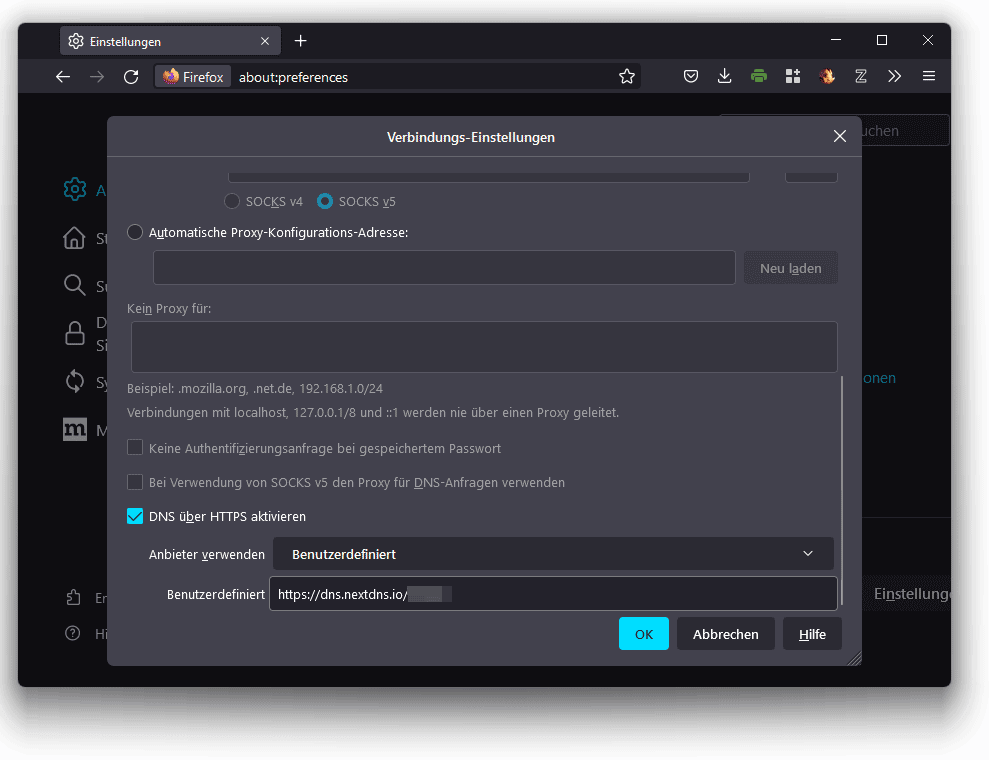

Firefox

In Firefox öffnet man die Einstellungen und scrollt in der Rubrik Allgemein zum Abschnitt Verbindungs-Einstellungen und klickt auf die Schaltfläche Einstellungen. Im Dialog setzt man bei DNS über HTTPS aktivieren ein Häkchen.

Da der angestammte DNS-Anbieter DoH mutmasslich nicht unterstützt, muss man einen passenden wählen. Die Standardeinstellung ist Cloudflare, doch wie im vorherigen Abschnitt erwähnt, ist auch NextDNS eine gute Wahl.

Google Chrome

Bei Chrome öffnet man via Menü rechts oben die Einstellungen. Über das Menü links oben gelangt man zur Rubrik Datenschutz und Sicherheit. Im Abschnitt Erweitert findet sich die Option Sicheres DNS verwenden.

Wie bei Firefox muss man auch den Dienstleister auswählen bzw. angeben.

Microsoft Edge

Bei Microsoft Edge öffnet man die Einstellungen, wählt dann links im Menü Datenschutz, Suche und Dienste und schaltet die Option mit folgendem, etwas länglichen Namen ein: Verwenden Sie sicheres DNS, um anzugeben, wie die Netzwerkadresse für Websites nachzuschlagen ist.

Es wundert kaum, dass man auch hier einen passenden Dienstanbieter angeben sollte.

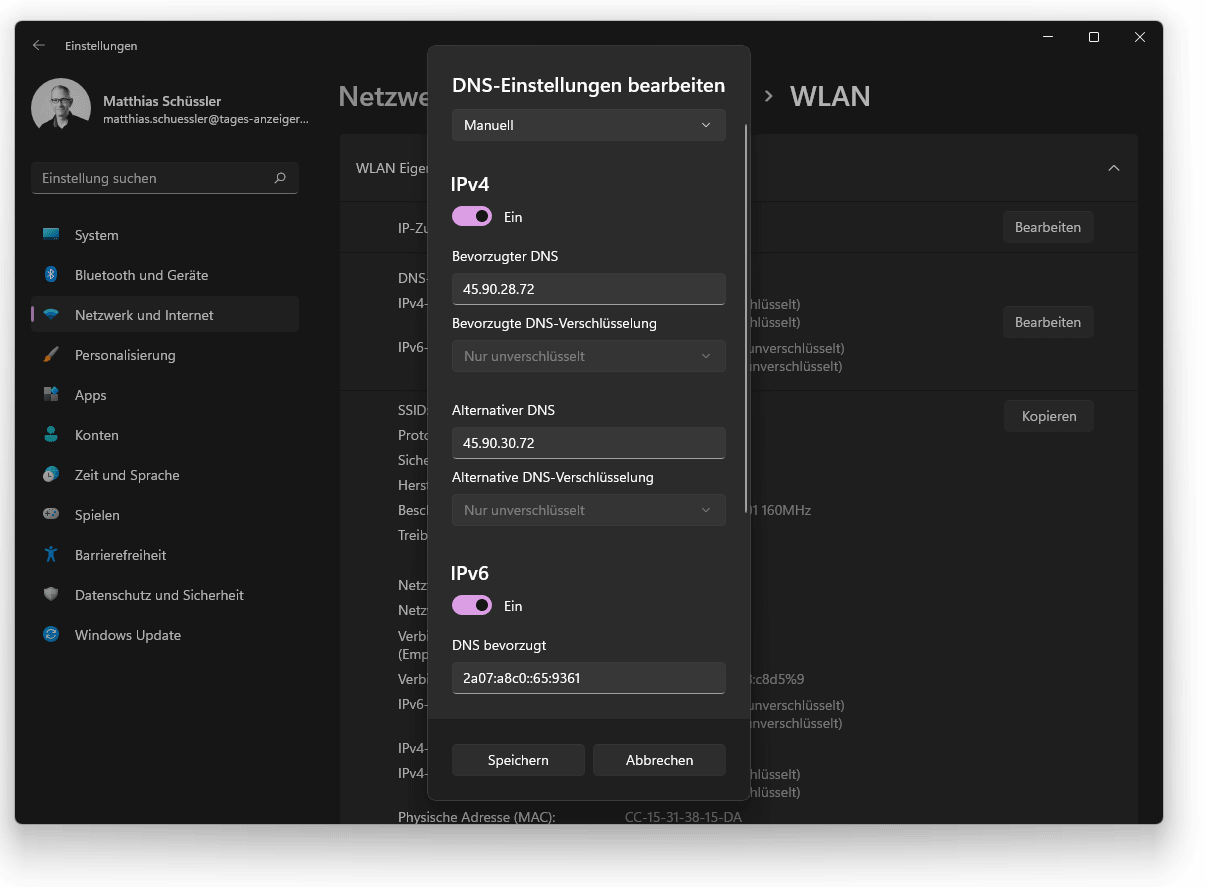

Windows 10 und Windows 11

In Windows 10 und 11 ist die Funktion seit 2020. Um DoH zu nutzen, öffnet man die Einstellungen und klickt dort auf Netzwerk und Internet. Hier wählt man die Netzwerk- bzw. WLAN-Verbindung aus, die man zu verwenden gedenkt. Dann klickt man auf Hardwareeigenschaften und betätigt bei DNS-Serverzuweisung den Knopf Bearbeiten. Nun aktiviert man das Protokoll, für das man DoH verwenden möchte, also IPv4, IPv6 oder beide.

Anstelle von Automatisch (DHCP) wählt man Manuell aus und trägt die IP-Adressen für die DNS-Server ein, z.B. 45.90.28.72 und 45.90.30.72 für IPv4 bzw. 2a07:a8c0::65:9361 und 2a07:a8c1::65:9361 für IPv6.

Ein weiterer Anbieter ist Cloudflare, der die nicht eben schwierig zu merkende IP-Adresse 1.1.1.1 für die DNS-Auflösung anbietet.

Aus mir nicht nachvollziehbaren Gründen ist bei meiner Windows-11-Installation die Dropdown-Liste zur Auswahl der Verbindungsart (Bevorzugte DNS-Verschlüsselung) inaktiv und steht auf Nur unverschlüsselt. Eigentlich müsste man hier spezifizieren dürfen, ob man verschlüsselt und unverschlüsselt oder bevorzugt verschlüsselt DNS-Abfragen durchführen will. Falls jemand weiss, woran das liegt, bitte via Kommentar melden!

Android

Bei Android verwendet man ab Version 9 (Android Pie) verschlüsseltes DNS. Dazu tippt man in den Einstellungen auf Netzwerk & Internet, öffnet die Rubrik Erweitert, tippt auf Privates DNS und wählt den passenden Modus. Zur Verfügung stehen Aus, Automatisch und Hostname des privaten DNS-Anbieters.

iOS und Mac OS

In der Apple-Welt ist die zusätzliche Sicherheit für einmal umständlicher. Die DNS-Einstellungen müssen über ein Profil eingebracht werden, was, wie dieser Beitrag hier zeigt, eine umständliche Angelegenheit ist.

Im Idealfall muss man die Profile nicht manuell erstellen, sondern kann sie vom DNS-Anbieter erzeugen lassen. NextDNS hält für diesen Zweck den Apple Configuration Profile-Generator bereit. Einen universellen Generator, bei dem man die Daten seines Anbieters einträgt, gibt es hier. Und eine Liste mit Dienstleistern und Profilen hält schliesslich Encrypted DNS Party bereit.

Nachtrag vom 15. März 2023

Eine Einschränkung muss unbedingt nachgetragen werden: DNS over HTTPS kann zu Problemen in öffentlichen WLAN-Netzen führen, weil die Software den Captive Portals in die Quere kommt. Ich beschreibe das Problem ausführlich im Beitrag Probleme mit öffentlichen WLANs (Teil 2).

Beitragsbild: Dem Man in the Middle ist nicht zu trauen – aber nicht wegen der Protese (Elevate, Unsplash-Lizenz).

Windows enthält eine Liste der „bekannten“ DoH-Server. Ist der Server darin nicht enthalten, kann die Verschlüsselung nicht aktiviert werden. Für NextDNS kann man entweder deren Client installieren oder man nimmt die Einstellungen per PowerShell vor: https://help.nextdns.io/t/60hj3yd/enable-doh-natively-on-windows-11. So kann man auch ein „Template“ mitgeben, also die URL mit der Device-ID. In den Einstellungen selbst kann man ja nur eine IP-Adresse eintragen.

Super, danke! Nachdem ich herausgefunden habe, wie man Powershell-Scripts ausführt, hat das wunderbar geklappt.