Mit dem Windows-Update vom Mai 2019 (Build 1903) hat Microsoft eine Sandbox in Windows eingebaut. Ich habe sie im Video (siehe Baby steps oder Riesenschritte?) erwähnt – aber nicht ausführlich vorgestellt. Sie hatte damals ein Problem, das ich nicht übersehen konnte: Sie hat nämlich nicht funktioniert. Bei deutschsprachigen Windows-Installationen hat sie eine Fehlermeldung angezeigt.

Neulich hielt ich die Zeit für gekommen, um nachzusehen, ob diese Sandbox inzwischen funktioniert. Und in der Tat: Sie startet brav auf.

Das ist eine gute Sache. Die Sandbox erhöht die Sicherheit beträchtlich – gerade für Leute, die ab und zu fragwürdige Dinge tun. In den Bereich fällt das Anklicken seltsamer Links, das Installieren fragwürdiger Programme oder das Öffnen von Dokumenten aus unbekannter Quelle.

Die Quarantäneumgebung für Windows

Solcherlei Dinge tut man am besten nicht in seiner angestammten Arbeitsumgebung, sondern in einer Art Quarantäne. Ich empfehle für solche Zwecke auch gerne eine virtuelle Maschine (siehe Virtuell ist essenziell oder, für den Browser, Das Gegenteil vom Internet Explorer). Aber dieser Weg hat zwei Nachteile: Erstens ist die Installation anspruchsvoll. Und zweitens muss man auch die virtuelle Maschine pflegen und zum Beispiel Updates einspielen.

Die Sandbox ist pflegeleichter. Sie lässt sich leicht installieren – wie, erkläre ich gleich. Und sie bietet immer die aktuelle Version des Betriebssystems, wie es sich frisch installiert präsentieren würde.

Mit anderen Worten: Keinerlei Änderungen bleiben erhalten. Das hat den gewünschten Effekt, dass Schadsoftware keinen Schaden anrichten kann. Wenn man ein Programm ausprobiert und es nicht weiter benutzen möchte, muss man sich noch nicht einmal um die Deinstallation kümmern. (Wenn man es benutzen will, muss man sich aber die Mühe machen, es noch einmal «richtig» zu installieren.)

Nichts ist von Dauer

Die Flüchtigkeit aller Dinge in der Box hat den störenden Nebeneffekt, dass auch gewollte Anpassungen an der Konfiguration nicht von Dauer sind. Wenn man in der Sandbox mit der deutschschweizer Tastaturbelegung arbeiten will, muss man das bei jedem Start einstellen.

Für manche Zwecke wird die virtuelle Maschine somit nicht überflüssig: Wenn man häufiger in der abgesicherten Umgebung arbeiten will, dann kann man die sich dort zurechtkonfigurieren, im gewünschten Zustand sichern und wiederherstellen, nachdem etwas schief gegangen ist.

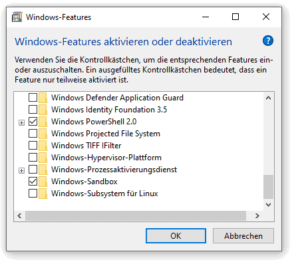

Also, erstens zur Installation: Für die braucht man die klassische Systemsteuerung. Die startet am einfachsten, indem man «Systemsteuerung» ins Suchfeld eingibt und die Fundstelle anklickt. In der Systemsteuerung wechselt man zu Programme, klickt auf Windows-Features aktivieren oder deaktivieren, sucht in der Liste Windows Sandbox und setzt ein Häkchen davor. Nach einem Neustart steht die Sandbox dann zur Verfügung.

Einschränkung: Das funktioniert nur, wenn einige Voraussetzungen erfüllt sind: Man braucht Windows 10 Pro oder die Enterprise-Version. Und der Computer muss hardwaremässig für die Virtualisierung gerüstet sein. Für Rechner und Windows 10 Home ist Sandboxie nach wie vor eine gute Alternative (Der Sandkasten fürs Windows-System).

Im Startmenü vorzufinden

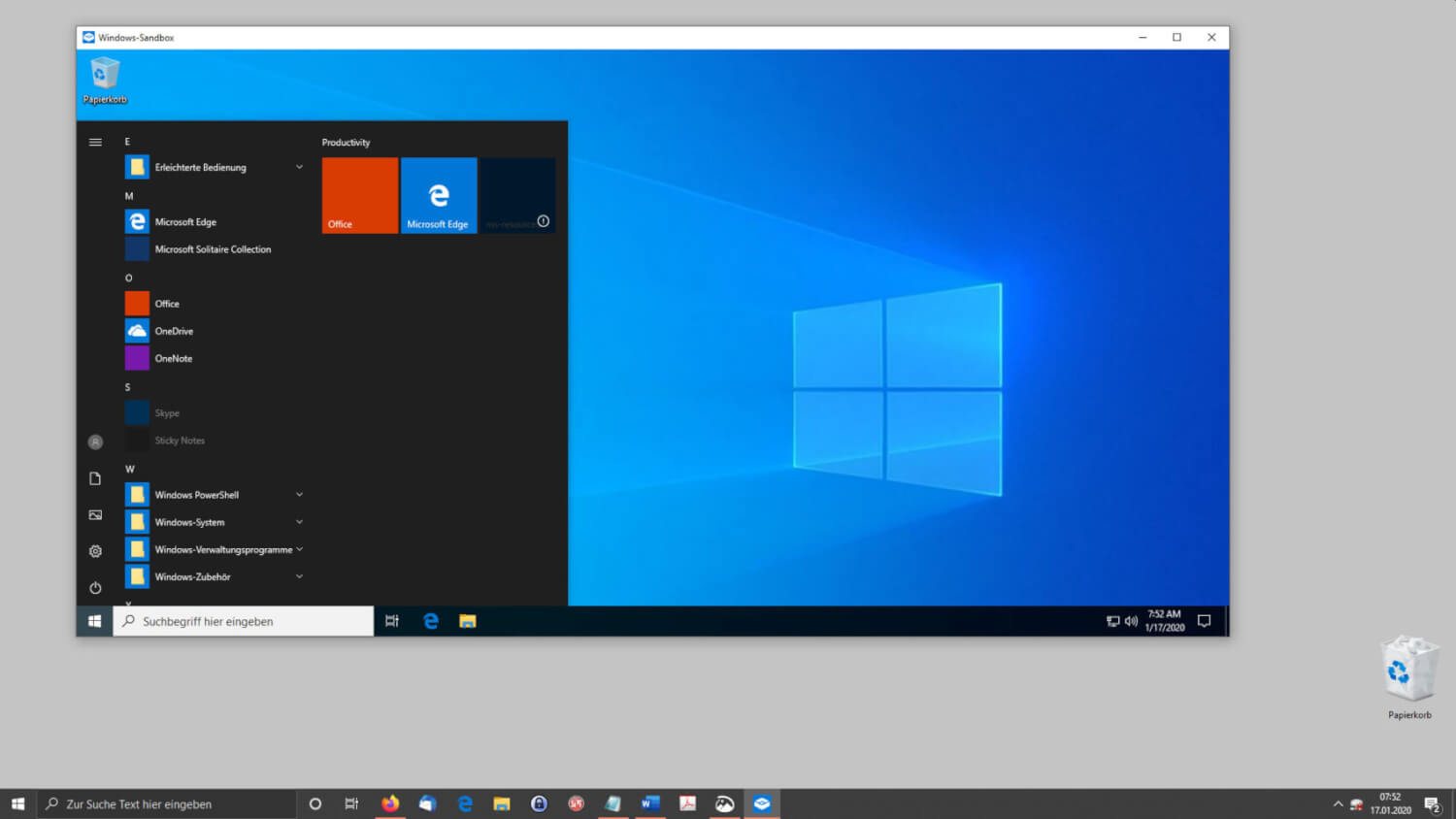

Verwendet wird die Sandbox einfach: Man startet das Programm Windows Sandbox, das im Startmenü auftaucht.

Es stellt sich dann sogleich die Frage: Wie führt man ein Programm, das man in seiner normalen Umgebung hat, in der virtuellen Maschine aus? Klar, man kann den Edge-Browser starten und sie herunterladen. Das ist bei gefährlichen Dateien der angezeigte Weg, weil sie dann erst gar nicht mit dem normalen System in Berührung kommen.

Aber es ist in vielen Fällen zu umständlich: Zum Beispiel, wenn man ein Mail mit einem seltsamen Anhang bekommen hat. Dann möchte man wahrscheinlich nicht erst in Edge den Webmailzugang konfigurieren, die Mailbox öffnen, den Anhang herunterladen und ihn sich ansehen – auch wenn das unzweifelhaft der bessere, weil sicherere Weg wäre.

Ordnung halten lohnt sich nicht

Doch wenn man die Datei (oder den Ordner) schon auf der Platte hat, bekommt man sie (ihn) via Kopieren-Einfügen in die virtuelle Maschine. Im Windows-Explorer des normalen Systems klickt man das fragliche Objekt mit der rechten Maustaste an, wählt Kopieren aus dem Kontextmenü, wechselt zur virtuellen Maschine und klickt dort Einfügen. Das kann man gerade auf dem Desktop tun: Da die Sandbox nach jedem Start auf den Ursprungszustand zurückgesetzt wird, sollte man keine Zeit damit verschwenden, Ordnung zu halten.

Obwohl die Sandbox dazu da ist, bei Bedarf jederzeit eine frische Windows-Installation anzubieten, kann man sie konfigurationsmässig anpassen. Eine Anleitung habe ich bei Howto-Geek gefunden; die ausführlichen Details gibt es in Microsofts Technet. Man legt dazu eine Datei mit Endung .wsb an, in der man in einer XML-Struktur die gewünschten Befehle hinterlegt.

Um die Einstellungen zu verwenden, braucht man nur auf die .wsb-Datei doppelzuklicken. Auf diese Weise lassen sich unterschiedliche Konfigurationen für die Sandbox anlegen. Es ist auch möglich, beim Start Scriptdateien auszuführen: Auf diese Weise ist es möglich, essenzielle Konfigurationen an der Sandbox vorzunehmen.

Die Ordnerfreigabe einrichten

Der <HostFolder>-Eintrag fügt den Windows-Programmordner als geteilten Ordner hinzu:

<Configuration> <MappedFolders> <MappedFolder> <HostFolder>C:\Program Files (x86)</HostFolder> <ReadOnly>true</ReadOnly> </MappedFolder> </MappedFolders> </Configuration>

Er sollte auf dem Desktop (C:\Users\WDAGUtilityAccount\Desktop) auftauchen. Natürlich besteht ein Risiko mit dieser Ordnerfreigabe: Wenn man sich Viren ansieht und die Ordner mit Schreibrechten freigibt, können diese Viren aus der Sandbox ausbrechen.

Man darf auch mehrere <MappedFolder>-Einträge einfügen und weitere Ordner freigeben. Und bevor ihr fragt: Ja, man kann auch einfach das Laufwerk c:\ freigeben. Das widerspricht aber erstens der Idee, nur bestimmte, heikle Objekte abzukapseln. Und zweitens funktionieren die meisten Programme trotzdem nicht, weil Pfade nicht stimmen und Registry-Einträge nicht zugänglich sind. Wie gesagt: Die Sandbox ist nicht für diese Verwendungsweise gedacht.

Praktisch wäre ferner die Möglichkeit, ein Programm oder eine Datei direkt aus dem normalen System innerhalb der Sandbox zu öffnen – so, wie das mit dem weiter oben erwähnten Programm Sandboxie kein Problem ist.

Dafür finden sich Lösungen im Netz, namentlich Run in Sandbox. Das ist ein kleines Programm, das es kostenlos im Technet von Microsoft gibt. Die Details zur Verwendung finden sich hier. Die Installation hat bei meinem System aber nicht funktioniert. Ich versuche noch herauszufinden, weshalb dem so ist.

Nützlich, aber nicht universell einsetzbar

Fazit: Die Sandbox ist eine nützliche Funktion. Aber sie hat einen sehr engen Einsatzbereich und entspricht nicht der universellen Sandbox, die ich im Beitrag Eine Sandbox für Windows gefordert habe. Es wäre nämlich praktisch, wenn man manche Programme immer in einer Sandbox ausführen könnte, so wie das Apples Mobil-Betriebssystem iOS mit allen Anwendungen tut. Für diesen Zweck bleiben die eingangs erwähnten Hilfsmittel (virtuelle Maschine und Sandboxie) weiterhin nützliche Instrumente.

Beitragsbild: Hallo, Mr. Windows (Lisa Fotios/Pexels, Pexels-Lizenz).

Wenn Dir eine rechtemässige Trennung reicht, kannst Du Programme ganz einfach in einem anderen Kontext ausführen: Du erstellst einen Benutzer mit wenig Rechten und startest die Anwendung über „ausführen als…“ als dieser Benutzer. (Oder über eine Batchdatei mit „runas“.)

Das Programm hat dann nur die eingeschränkten Rechte des Benutzers. Es kann nicht auf fremde Daten zugreifen oder diese manipulieren. Auch verbundene Netzlaufwerke sieht es nicht. Aber: es hat Netzwerk- und damit Internetzugriff. Die Swisscom kann einem also trotzdem den Anschluss sperren, wenn man auf diese Weise Viren „ausprobiert“.